## Linux内核的Execve处理:加载ELF二进制文件 本文详细介绍了Linux内核通过`execve()`系统调用执行程序的方式,重点关注流行的ELF(可执行和可链接格式)二进制文件。该过程在`fs/binfmt_elf.c`中实现,涉及检查ELF头、识别程序段(代码、数据、BSS)并将它们映射到进程的内存空间中。 关键步骤包括通过清除旧进程的状态来准备新程序的环境——杀死线程、释放内存和更新凭据。然后设置虚拟内存,通常采用栈随机化以提高安全性。重要的是,内核使用辅助向量、参数和环境变量设置程序的栈。 对于动态链接的程序(最常见的情况),内核加载并执行一个运行时链接器(如`ld-linux-x86-64.so.2`),然后解析依赖关系并启动程序。内核还通过兼容层(`compat_binfmt_elf.c`)支持32位二进制文件,该层重定向函数并使用适当的32位结构。 最终,`execve()`以重新映射内存并初始化寄存器来启动新程序,从而有效地将控制权转移到新进程。

每日HackerNews RSS

## 放弃S3:WebDAV的优势 作者认为,对于许多用例来说,默认依赖亚马逊S3进行文件存储过于复杂。虽然S3在FTP/SFTP消亡后变得普及,但许多项目仅仅需要安全、认证的文件访问——WebDAV在这方面表现出色。 作者的核心需求是认证、高效的写入/同步以及默认的隐私性,而不需要S3的高级功能,如版本控制或分层存储。作者反对像Openstack Swift或Minio等复杂的替代方案,并强调后者最近在易用性方面出现了倒退。 WebDAV令人惊讶地易于访问,得到MacOS Finder、Windows Explorer和`rclone`等工具的支持,并且可以轻松集成到现有的Web服务器(Apache、Nginx等)中。作者详细介绍了一种使用LDAP认证的安全的Apache配置,确保用户被限制在自己的目录中。 目前,作者使用WebDAV与Joplin和Keepassium等应用程序配合使用,并通过`rclone`进行静态博客发布。作者总结说,WebDAV并未过时,并且为许多个人和自托管项目提供了一种更简单、可行的S3替代方案。

## LLM 救援者:一种有趣的(且昂贵的)解决空值错误的方案 LLM 救援者是一个实验性的 Ruby gem,被设计成一个幽默的概念验证,旨在“修复”托尼·霍尔的“价值十亿美元的错误”——空引用。当遇到 `nil` 上的 `NoMethodError` 时,gem 不会崩溃,而是利用大型语言模型(如 GPT-5)来*猜测*预期的行为。 本质上,它会猴子补丁 `NilClass`,将上下文发送到 LLM,然后 LLM 会尝试提供一个合理的响应——可能导致不可预测且常常令人发笑的结果(例如,用户名为“🐱 威士卡先生”)。 虽然声称提供 73.2% 的成功率,但这种“救援”代价高昂——估计每次修复费用为 0.002 美元,对于典型的应用程序,每月可能达到数百甚至数千美元。 **此项目明确*不*适用于生产环境。** 它旨在用于教育目的,并展示将 AI 应用于运行时错误处理的潜力(和陷阱)。 预计会出现混乱、API 账单膨胀,以及可能具有感知能力的空值对象。

来自加利福尼亚州好莱坞的拉杰对正统犹太社区感到好奇,特别是他们如何谋生和他们的生活方式。作者“城市犹太人”解释说,他看到的男性可能属于“极端正统派”中的耶希瓦派或卢巴维奇派,尽管正统犹太教内部存在差异。 并非所有正统犹太男性都穿着传统的西装、帽子和胡须,但那些穿着的人通常优先进行宗教学习(由津贴或工作配偶支持),或在犹太教育、像B&H Photo这样的企业工作,或作为社区使者(“shluchim”)。 关于着装,即使是极端正统派男性也不是一直穿着西装,通常选择白衬衫和深色裤子。严格的遵守旨在保持可识别的犹太形象。在社交方面,极端正统派夫妇通常光顾犹太洁食餐厅,并避免看电影,优先与世俗文化隔离。 作者将此与“现代正统派”犹太人形成对比,他们更充分地融入社会,追求专业职业,并在餐饮和娱乐方面拥有更大的灵活性,同时仍然遵守核心犹太法律。这些差异源于关于与更广阔世界互动历史性的选择。

## Google 密码管理器宕机:可靠性和安全性的教训

一个看似简单的通知——Google 员工班车更改了 WiFi 密码——在 2012 年引发了 Google 内部密码管理器的级联故障,最终需要电钻才能恢复。流量激增使系统不堪重负,该系统最初设计用于少量用户,导致副本故障。恢复工作受到安全措施的阻碍:重启所需的智能卡被锁在保险箱中,组合存储在*故障*的密码管理器中,以及一个地理分散的待命团队。

这起事件凸显了可靠性和安全性的复杂相互作用。最初的故障源于可靠性问题——负载处理能力差——但安全协议使修复工作复杂化。两者对于值得信赖的系统至关重要,但需要不同的设计考虑。

可靠性侧重于防止*意外*故障,而安全性则防御*故意*利用。对于可靠性至关重要的冗余会增加安全风险。事件响应也不同:可靠性受益于广泛的协作,而安全性则要求限制访问。最终,两者都依赖于保密性、完整性和可用性,但通过恶意意图的视角来看待它们。优先考虑简单性、持续测试和健全的恢复计划是构建能够抵抗两种类型故障的系统的关键。

## Google 密码管理器宕机:可靠性和安全性的教训

一个看似简单的通知——Google 员工班车更改了 WiFi 密码——在 2012 年引发了 Google 内部密码管理器的级联故障,最终需要电钻才能恢复。流量激增使系统不堪重负,该系统最初设计用于少量用户,导致副本故障。恢复工作受到安全措施的阻碍:重启所需的智能卡被锁在保险箱中,组合存储在*故障*的密码管理器中,以及一个地理分散的待命团队。

这起事件凸显了可靠性和安全性的复杂相互作用。最初的故障源于可靠性问题——负载处理能力差——但安全协议使修复工作复杂化。两者对于值得信赖的系统至关重要,但需要不同的设计考虑。

可靠性侧重于防止*意外*故障,而安全性则防御*故意*利用。对于可靠性至关重要的冗余会增加安全风险。事件响应也不同:可靠性受益于广泛的协作,而安全性则要求限制访问。最终,两者都依赖于保密性、完整性和可用性,但通过恶意意图的视角来看待它们。优先考虑简单性、持续测试和健全的恢复计划是构建能够抵抗两种类型故障的系统的关键。

启用 JavaScript 和 Cookie 以继续。

人工智能翻译工具对维基百科上少数民族语言的复兴构成重大威胁。虽然本意是扩大访问范围,但缺乏经验的用户正在向伊博语和夏威夷语维基百科等平台倾倒不准确的、人工智能生成的内容。这种“机器翻译”无助于语言学习,反而会产生难以理解的文本,并延续错误,这些错误随后被*回收*到在线销售的有缺陷的学习材料中——甚至短语手册也充斥着“完全无意义的内容”。 语言学家和语言活动家担心这会破坏数十年来保护濒危语言的工作,可能令学习者望而却步,并向公众错误地呈现该语言。维基媒体基金会将内容质量的责任放在各个语言社区身上,但许多社区缺乏必要的积极参与来纠正错误。随着语言迅速消失,人们担心不受控制的人工智能翻译可能会加速语言丧失,制造一个数字雷区,并最终阻碍复兴工作。

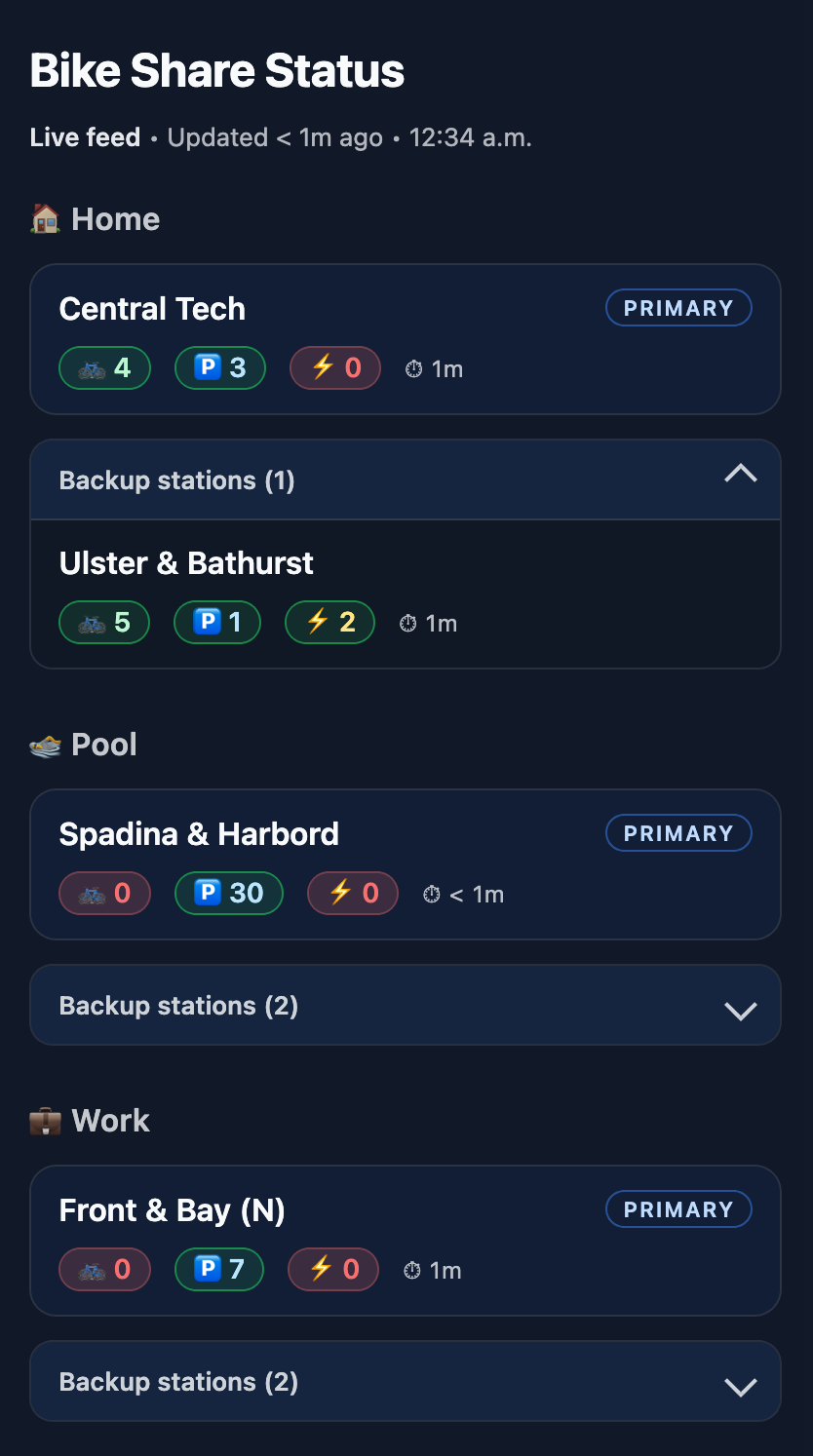

2025年10月24日,仅供娱乐。我喜欢多伦多的自行车共享网络,但经常发生的情况是离我最近的自行车站点没有自行车,或者我要前往的地方没有停车位。自行车共享应用程序有点笨重,需要多次点击和滚动才能查看所有这些信息。为了节省早上的几秒钟,我做了理所当然的事情,花费了几个小时制作了一个简单的仪表盘和iOS小部件,以便一目了然地显示我需要的信息。 在GitHub上查看该项目:这里有一些仪表盘和小部件实际运行的截图:多伦多自行车共享——仪表盘概览。显示收藏站点的iOS Scriptable小部件。

2025年10月24日,仅供娱乐。我喜欢多伦多的自行车共享网络,但经常发生的情况是离我最近的自行车站点没有自行车,或者我要前往的地方没有停车位。自行车共享应用程序有点笨重,需要多次点击和滚动才能查看所有这些信息。为了节省早上的几秒钟,我做了理所当然的事情,花费了几个小时制作了一个简单的仪表盘和iOS小部件,以便一目了然地显示我需要的信息。 在GitHub上查看该项目:这里有一些仪表盘和小部件实际运行的截图:多伦多自行车共享——仪表盘概览。显示收藏站点的iOS Scriptable小部件。